OT-Cybersicherheit in der Wasserwirtschaft: Lessons Learned im Licht von NIS2

Autor: Nicolai Sukup

Die OT-Sicherheit wird zur Grundvoraussetzung in der Wasserwirtschaft. Mit der NIS2-Richtlinie steigen die Anforderungen an Cybersicherheit – besonders in der Prozesssteuerung. Dieser Gastbeitrag zeigt aktuelle Bedrohungen, erklärt, warum klassische IT-Schutzmaßnahmen nicht ausreichen, und gibt praxisnahe Schritte für Wasserbetriebe zur Umsetzung von NIS2 an die Hand.

OT-Cybersicherheit in der Wasserwirtschaft: Lessons Learned im Licht von NIS2

Autor: Nicolai SukupDie Wasserwirtschaft ist ein essenzieller Sektor und fällt somit unter die bestehenden und kommenden gesetzlichen Anforderungen an kritische Infrastrukturen, wie das IT-Sicherheitsgesetz oder die neue NIS2-Richtlinie. Gleichzeitig ist sie zunehmend in hohem Maße von digitalen Prozessen und Systemen abhängig – von der Wassergewinnung und -aufbereitung über die Verteilung bis zur Abwasserbehandlung. Steuerungssysteme steigern den Grad der Automatisierung, erhöhen aber auch die Gefahr von Cyberangriffen, da diese Systeme zunehmend vernetzter sind. Die Cybersicherheit der Prozesssteuerung wird somit zur Voraussetzung für die Betriebs- und Versorgungssicherheit. Dieser Beitrag zeigt:

- welche konkreten Cyberrisiken bestehen,

- was ein System zur Angriffserkennung (SzA) leisten muss,

- und welche ersten Schritte Wasser- und Abwasserunternehmen zur Umsetzung der NIS2-Richtlinie gehen können.

Die OT wird zur Zielscheibe – Was Wasserwerke heute bedroht

Auch wenn Ransomware-Vorfälle noch die Mehrheit der Angriffe darstellen, sind die Zeiten vorbei, in denen Cyberangriffe vorwiegend auf IT-Systeme abzielen. Auch die Prozesssteuerung - Operational Technology (OT) - in Wasserwerken, Kläranlagen und Pumpstationen gerät ins Visier der Angreifenden.

Die Angreifenden zielen nicht mehr nur auf Erpressung – sie nutzen längst Techniken, die nicht einfach per Firewall und Virenscanner erkannt und abgewehrt werden können.

Zu den Angriffstechniken zählen:

- Zugang über Drittsysteme: Externe Dienstleister oder IoT-Integrationen stellen Einfallstore für einen Supply Chain Compromise dar, auf den die IT-Sicherheit keinen vollständigen Einfluss hat. Das ist umso kritischer, da Dienstleister und Hersteller in der Regel weitreichende Privilegien auf den Betriebssystemen in den Wasserwerken besitzen.

- Zugang unter Nutzung gestohlener Zugangsdaten: Aktivitäten von sogenannten Access Brokern, Kriminelle, die den Erstzugang zu Infrastrukturen verkaufen und Infostealer Software, die gezielt Zugangsdaten besorgt, sind in den letzten Jahren massiv gestiegen. Mit den gestohlenen Zugangsdaten können Angreifende als legitime Nutzer in Unternehmensnetze einsteigen.

- Living-Off-The-Land-Angriffe (LOTL): Bei dieser Technik nutzen Angreifende bestehende Werkzeuge und Protokolle innerhalb der Anlageninfrastruktur aus. Die Technik ist für Firewalls und Virenscanner schwer zu erkennen, weil sie keine Malware einsetzt. Teilweise schalten Angreifende klassische Cybersicherheitswerkzeuge damit auch gezielt ab.

- Insider-Bedrohungen: Auch unabsichtliche Fehlkonfigurationen oder gezielte Sabotage durch Personal zählen heute zu den realistischen Bedrohungsszenarien.

- Prepositioning: Angreifende verschaffen sich unbemerkt Zugang zu IT/OT-Systemen und verharren dort für Monate oder gar Jahre, ohne aktiv Schaden anzurichten – mit dem Ziel, die Infrastruktur im Krisenfall (z. B. geopolitischer Konflikt) ohne Verzögerung lahmzulegen. Die Cybersecurity and Infrastructure Security Agency (CISA) warnte 2024 in mehreren Advisories vor diesem verdeckten Vorgehen, wobei es besonders den Wassersektor betraf.

- Veraltete, “insecure by design” OT-Komponenten: In der Wasserwirtschaft sind vielfach noch Anlagen in Betrieb, bei denen Cybersicherheit beim Design nie mitgedacht wurde.

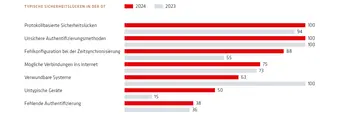

Wie unsicher OT-Netze in der Regel sind, belegen Ergebnisse aus Industrial Security Assessments, die bei kritischen Infrastrukturen in den letzten zehn Jahren durchgeführt wurden. Im Durchschnitt wurden mehrere Dutzend Schwachstellen und Sicherheitsrisiken in den Netzen entdeckt – von veralteter, angreifbarer Firmware und unsicheren Protokollen, über längst gehackte Authentifizierungsmethoden und Internetverbindungen bis zu Netzwerkscans und zuvor unbekannten Geräten (Abb. 1).

Abbildung 1: Typische Schwachstellen und Sicherheitsrisiken in OT-Netzen.

Warum neben Firewalls und SIEM-Systeme weitere Komponenten sinnvoll sind

Viele Betreiber verlassen sich noch auf klassische Sicherheitslösungen wie Firewalls oder Security Information and Event Management-Systeme (SIEM). Diese bleiben weiterhin wichtig, bieten allein jedoch nur begrenzten Schutz innerhalb der OT:

- Firewalls erkennen weder die oben beschriebenen Angriffstechniken, noch bösartige Vorgänge innerhalb der Netzwerke. In der Regel fehlen ihnen Detektions- und Entschlüsselungsfunktionen für industrielle Protokolle.

- SIEM-Systeme benötigen umfangreiche Logdaten, die aus der OT aber oft nicht vorliegen. Somit bleibt die OT oft ein blinder Fleck.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat im März 2025 für Betreiber von Umspannwerken eine Empfehlung veröffentlicht, die auch von Betreibern im Wassersektor beachtet werden sollte. Schließlich sind die Sektoren in Bezug auf Kommunikationsstruktur, Systemarchitektur und Exposition durchaus vergleichbar. Das BSI-Dokument CS-153 „Monitoring in der Stationsautomatisierung“ empfiehlt für die OT-Netz-Sicherheit neben Log-Daten und hostbasierten Systemen explizit ein netzbasiertes Angriffserkennungssystem (engl. Network-based instruction detection system - NIDS). Diese “[…] erhalten [passiv] den gesamten Datenverkehr des ausgewählten Netzwerkes als "Kopie", analysieren den Datenstrom und melden sicherheitsrelevante Ereignisse (SRE)”, so das BSI.

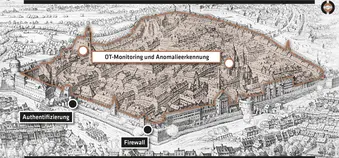

Laut der Analyse des Bundesamtes, würden NIDS “[…] insbesondere im Kontext von Angriffen über die Lieferkette eine besondere Relevanz [erfahren]”, da die Gefahr für eine Manipulation der Protokollinformationen im Vergleich mit hostbasierten Systemen deutlich geringer sei. Durch ein NIDS entsteht so eine zweite Verteidigungslinie innerhalb des Netzes (Abb. 2), die selbst bei erfolgreichen Penetrationen durch die oben beschriebenen Angriffstechniken Alarm schlägt.

Abbildung 2: Ein NIDS behält im OT-Netz den Überblick, während Firewall und Multi-Faktor-Authentifizierung die Netzwerkgrenzen patrouillieren.

Drei konkrete Schritte zur NIS2-Umsetzung im Wassersektor

Betreiber kritischer Anlagen stehen ohnehin in der Pflicht, sich mit der Cybersicherheit ihrer Prozesssteuerungsnetze auseinander zu setzen. Bereits das novellierte IT-Sicherheitsgesetz (IT-SiG 2.0) machte ein System zur Angriffserkennung für sie zur Pflicht. Mit der EU NIS2-Direktive, die – wenn auch verspätet - in deutsches Recht übergehen wird, erweitern sich die Pflichten noch einmal. Insbesondere erhalten Risikoanalyse und Berücksichtigung der Lieferkette neues Gewicht.

Noch warten viele Betriebe auf den genauen Wortlaut des Umsetzungsgesetzes. Jedoch sollten Betreiber schon allein wegen der bestehenden und sich verschärfenden Risikolage aktiv die Sicherung ihrer industriellen Infrastruktur in die Hand nehmen.

Schritt 1: Sichtbarkeit in der OT schaffen

Die Blackbox OT öffnen: Mit der Sichtbarkeit über alle Systeme, Verbindungen, Kommunikationswege und deren Risiken erarbeiten Sie sich die grundlegende Basis, um Schutzmaßnahmen sinnvoll und zielgerichtet zu definieren.

Schritt 2: Angriffserkennung in der OT implementieren

Im IT-SiG2.0 und auch im Entwurf des NIS2-Umsetzungsgesetzes wird der Betrieb eines „Systems zur Angriffserkennung“ gefordert. Das BSI gibt dazu Empfehlungen im CS-153 sowie der Orientierungshilfe zum “Einsatz von Systemen zur Angriffserkennung” (OHSzA). In der OT sind dabei Passivität, Erkennung industriespezifischer Protokolle und leichte Integration maßgeblich.

Schritt 3: Prozesse etablieren und dokumentieren

NIS2 verlangt nicht nur Technik, sondern auch strukturierte Abläufe. Dazu gehören:

- die Definition von Reaktionsprozessen auf Sicherheitsvorfälle,

- die Protokollierung sicherheitsrelevanter Ereignisse (NIDS, SIEM),

- regelmäßige Sicherheits- und Schwachstellenbewertungen,

- die Einbindung von Dienstleistern in ein sicheres Lieferkettenmanagement.

Fazit: Sicherheit beginnt mit Sichtbarkeit

Die Umsetzung grundlegender, rechtskonformer OT-Sicherheit muss kein Mammutprojekt sein. Durch eine gezielte Risikoanalyse, pragmatische Auswahl einer geeigneten Monitoring-Lösung und die frühzeitige Integration von OT-Sicherheit in bestehende Prozesse können Betriebe der Wasserwirtschaft zügig und wirksam NIS2-konform werden – und ihre kritischen Anlagen vor Störungen schützen.

Nicolai Sukup

Nicolai Sukup leitet das Partnermanagement der Rhebo GmbH. Seine Expertise im Bereich OT-Security teilt er regelmäßig in Vorträgen und auf Branchenkonferenzen. Durch seine Zusammenarbeit mit Stadtwerken, Service Providern und Partnern im Energiesektor kennt er sowohl die gesetzlichen Anforderungen wie auch die Herausforderungen kleinerer und mittelständischer Unternehmen.

Dieser Beitrag ist ein unentgeltlicher Gastbeitrag. Für die Inhalte, Aussagen und Empfehlungen ist ausschließlich der Autor verantwortlich. Das Kompetenzzentrum Digitale Wasserwirtschaft gemeinnützige GmbH hat für die Veröffentlichung keine Gegenleistung erhalten, macht sich die Inhalte nicht zu eigen und übernimmt keine Gewähr für deren Richtigkeit, Vollständigkeit oder Aktualität.